0x01 前言

这几天在做DC靶场实战的时候,注意到这样一个工具—–cewl,因为很少碰到,想更深层次了解这个工具的原理和具体使用方法。

0x02 ceWL工具的介绍

简单的说,ceWL(发音:cool)是一个自定义单词列表生成器,它是一个用ruby编写的应用程序,它会抓取指定的URL,知道指定的深度,并且返回单词列表,然后可以将返回的单词列表放入一些爆破工具中进行密码破解,比如约翰开膛手(John the Ripper)。

ceWL还可以创建在mailto链接中找到的电子邮件地址列表。这些电子邮件地址可以作为用户名暴力破解使用。

详情可见如下链接:https://www.kali.org/tools/cewl/

0x03 ceWL使用方法

ceWL需要在命令行中执行,语法格式:cewl <url> [options]

<url>是指定爬取的站点,options是参数选项

输入cewl -h 会显示所有命令参数还有对应的描述

常规参数选项

| 参数选项 | 参数意义 |

|---|---|

-h,--help |

显示帮助 |

-k,--keep |

保存下载文件 |

-d <x>,--depth <x> |

爬行深度,默认为2 |

-m,--min_world_length |

最小长度,默认最小长度为3 |

-o,--offsite |

允许爬虫访问其他站点 |

-w,--write |

将输出的结果写入到文件 |

-u,--ua <agent> |

设置user agent |

-n,--no-words |

不输出字典 |

--with-numbers |

允许单词中存在数字,跟字母一样 |

-a,--meta |

包括元数据 |

-e,--email |

包含邮箱地址 |

--email_file <filename> |

输入邮件地址文件 |

--meta-temp-dir <dir> |

exiftool解析文件时使用的临时目录,默认为/tmp |

-c,--count |

显示找到的每个单词的计数。 |

-v,--verbose |

详细信息 |

--debug |

额外的调试信息。 |

认证:

| 参数选项 | 参数意义 |

|---|---|

--auth_type |

Digest认证或basic认证 |

--auth_user |

认证用户名 |

--auth_pass |

认证密码 |

代理支持:

| 参数选项 | 参数意义 |

|---|---|

--proxy_host |

代理主机 |

--proxy_port |

代理端口,默认8080 |

--proxy_username |

代理用户名(如果需要) |

--proxy_username |

代理密码(如果需要) |

头信息:

| 参数选项 | 参数意义 |

|---|---|

--header,-H |

指定请求头信息,格式为 name:value |

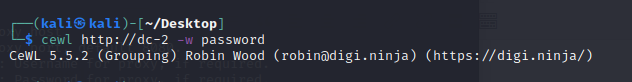

比如今天我遇到的dc-2的靶场:

根据指定的url生成对应的单词列表,并写入到password文件中

cewl http://dc-2 -w password

啪的一下,很快啊,就有了如下内容:

仔细对照了一下网站,都是上面出现的一些单词。

0x04 总结

感觉ceWL比较适合应用于国外的网站,因为它是会爬取具体的单词,而对于国内的网站,使用后爬取到的是一大堆汉字,而这些通常不会被用来当做密码。

kali上自带cewl

附上下载地址:https://github.com/digininja/CeWL/releases

参考链接: